Kaspersky Lab a descoperit o noua campanie de tip APT (amenintare complexa si persistenta), care a afectat un numar mare de utilizatori prin ceea ce este cunoscut drept un atac asupra lantului de aprovizionare. Cercetarile noastre au aratat ca autorii operatiunii ShadowHammer au vizat utilizatorii utilitarului ASUS Live Update, prin injectarea unui backdoor, cel putin in perioada iunie-noiembrie 2018. Expertii Kaspersky Lab estimeaza ca atacul ar fi afectat peste un milion de utilizatori din intreaga lume.

Un atac asupra lantului de aprovizionare este unul dintre cei mai periculosi si mai eficienti vectori de infectie, folosit din ce in ce mai mult in operatiunile avansate din ultimii ani – dupa cum am vazut in cazul ShadowPad sau CCleaner. Vizeaza deficientele specifice ale sistemelor interconectate ale resurselor umane, organizationale, materiale si intelectuale implicate in ciclul de viata al produsului: de la etapa de dezvoltare initiala, pana la utilizatorul final. Chiar daca infrastructura unui producator este sigura, ar putea exista vulnerabilitati la furnizorii sai, care saboteaza lantul de aprovizionare, ceea ce ar duce la o neasteptata si periculoasa bresa de date.

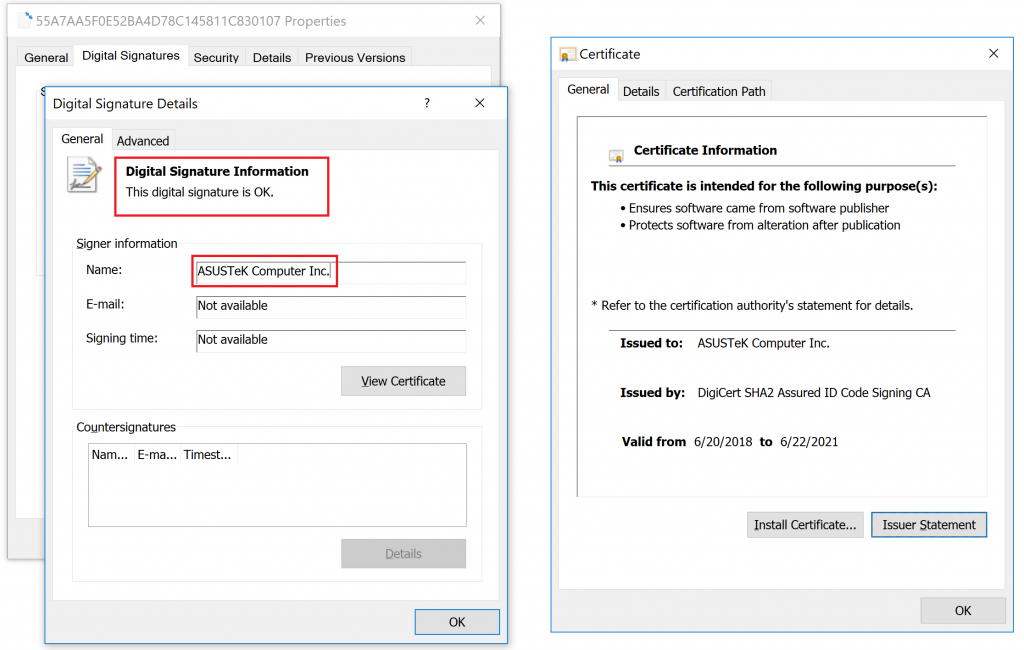

Atacatorii din spatele ShadowHammer au vizat utilitarul ASUS Live Update ca sursa initiala de infectie. Acesta este un utilitar preinstalat in majoritatea noilor calculatoare ASUS, pentru actualizari automate de BIOS, UEFI, drivere si aplicatii. Utilizand certificate digitale furate, folosite de ASUS pentru a semna binarele legitime, atacatorii au modificat versiunile mai vechi ale software-ului ASUS, injectand codul periculos. Versiunile cu troieni ale utilitarului au fost semnate cu certificate legitime si au fost gazduite si distribuite de serverele legitime de actualizare ASUS – ceea ce le-a facut practic invizibile pentru marea majoritate a solutiilor de protectie.

Desi acest lucru inseamna ca, teoretic, fiecare utilizator al software-ului afectat ar fi putut deveni o victima, autorii ShadowHammer s-au concentrat pe accesul la mai multe sute de utilizatori, despre care aveau cunostinte anterioare. Dupa cum au descoperit cercetatorii Kaspersky Lab, fiecare cod backdoor continea un tabel de adrese MAC hardcoded – identificatorul unic al adaptoarelor de retea, folosit pentru conectarea unui computer la o retea. Odata ce rula pe dispozitivul victimei, backdoor-ul isi verifica adresa MAC in acest tabel. Daca adresa MAC corespundea uneia dintre intrari, malware-ul descarca urmatoarea etapa a codului infectat. In caz contrar, updater-ul infiltrat nu afisa nicio activitate de retea, motiv pentru care a ramas nedescoperit atata vreme. In total, expertii in securitate au putut identifica mai mult de 600 de adrese MAC. Acestea au fost vizate de peste 230 de esantioane unice cu backdoor, avand diferite shellcodes.

Abordarea modulara si masurile de precautie suplimentare luate atunci cand codul este executat, pentru a preveni scurgerea accidentala de cod sau de date, indica faptul ca a fost foarte important pentru autorii acestui atac complex sa ramana nedetectati, in timp ce lovesc tinte bine definite, cu precizie chirurgicala. Analiza tehnica arata ca arsenalul atacatorilor este foarte avansat si reflecta un nivel foarte ridicat de dezvoltare in cadrul grupului.

Cautarea de malware similar a scos la iveala software-ul de la alti trei furnizori din Asia, toti folosind metode si tehnici foarte asemanatoare. Kaspersky Lab a raportat problema catre Asus si alti furnizori.

„Companiile selectate sunt tinte extrem de atractive pentru grupurile APT care ar dori sa profite de vasta lor baza de clienti”, spune Vitaly Kamluk, Director of Global Research and Analysis Team, APAC, Kaspersky Lab. „Nu este inca foarte clar care a fost obiectivul final al atacatorilor si inca cercetam cine a fost in spatele atacului. Cu toate acestea, tehnicile folosite pentru executarea codului neautorizat, precum si alte artefacte descoperite sugereaza ca ShadowHammer are probabil legatura cu BARIUM APT, care anterior a fost asociat cu incidentele ShadowPad si CCleaner, printre altele. Aceasta noua campanie reprezinta inca un exemplu privind complexitatea si gradul de periculozitate al unui atac inteligent asupra lantului de aprovizionare, in prezent.”

Toate produsele Kaspersky Lab detecteaza si blocheaza malware-ul folosit in operatia ShadowHammer.

Pentru a evita sa deveniti victimele unui atac directionat, din partea unui autor cunoscut sau necunoscut, cercetatorii Kaspersky Lab recomanda implementarea urmatoarelor masuri:

- Pe langa protectia endpoint obligatorie, implementati o solutie de securitate corporate, care detecteaza intr-o faza incipienta amenintari avansate la nivel de retea;

- Pentru detectarea la nivel endpoint, investigarea si remedierea in timp util a incidentelor, va recomandam sa implementati solutii EDR, cum ar fi Kaspersky Endpoint Detection and Responsesau sa contactati o echipa specializata de raspuns la incidente;

- Integrati feed-urile de informatii despre amenintari in sistemele SIEM si in alte controale de securitate pentru a avea acces la cele mai relevante si actualizate date despre amenintari si a va putea pregati pentru atacuri viitoare.

Kaspersky Lab va prezenta concluziile complete privind operatiunea ShadowHammer in cadrul evenimentului Security Analyst Summit 2019, care are loc in Singapore, in perioada 9-11 aprilie.

Raportul complet despre campania ShadowHammer este deja disponibil pentru clientii serviciului Kaspersky Intelligence Reporting.

Pe blogul Securelist sunt disponibile un articol care rezuma atacul si un instrument conceput pentru a verifica daca dispozitivele utilizatorilor au fost vizate.